NO.1: KBO

NO.2: KBO 경기감독관

NO.3: KBO 리그

NO.4: KBO 순위

NO.5: KBO 팀

NO.6: KBO리그

NO.7: kbo series

NO.8: kbo 게임

NO.9: kbo 게임센터

NO.10: kbo 게임수

NO.11: kbo 고객센터

NO.12: kbo 시범경기

NO.13: kbo 야구 게임

NO.14: kbo 퓨처스리그

NO.15: kbo 한국시리즈

NO.16: kbo게임

NO.17: kbo게임수

NO.18: kbo빵

NO.19: 日本職棒

NO.20: 美國職業...

NO.21: 프로야구 생중계

NO.22: 프로야구 시범경기 순위

NO.23: 프로야구순위

NO.24: 프로야구오늘경기중계

NO.25: 한국프로...

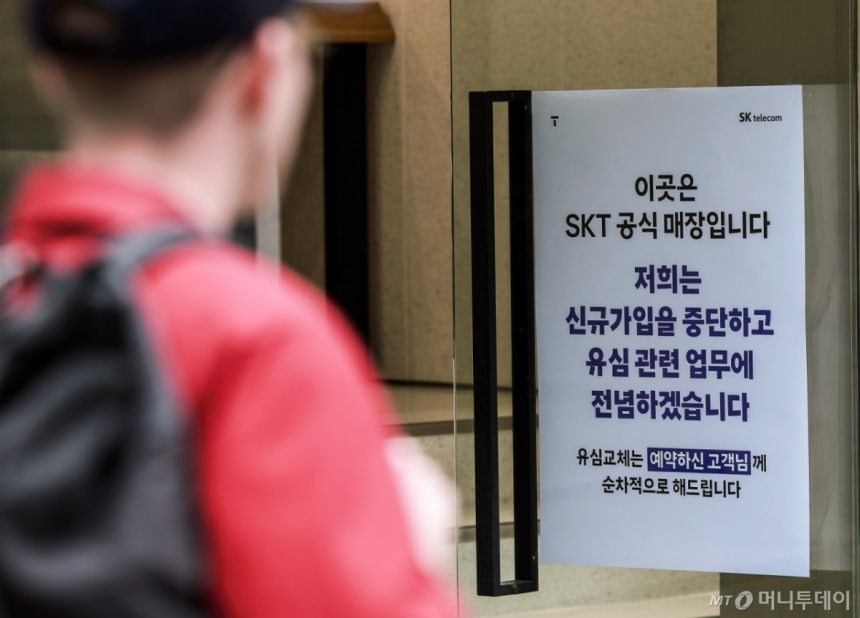

SK텔레콤의 유심(USIM·가입자식별장치) 서버 해킹 사건을 조사중인 민관합동조사단이 악성 코드 8종에 대한 정밀 분석에 들어갔다.

6일 뉴스1에 따르면 한국인터넷진흥원(KISA)은 최근 보호나라에 악성코드 8종을 공개하고 관련 사항을 확인하고 있다.

KISA는 "최근 통신사 침해사고에 대응하던 중 리눅스 시스템 대상 공격 사례가 확인됐다"고 밝혔다.

리눅스 시스템은 SKT의 홈 가입자 서버(HSS)를 운영하는 시스템이다.HSS는 통신 인프라의 핵심인 메인 서버다.SKT 보안관제센터는 지난달 19일 HSS에서 데이터 유출 의심 정황을 발견했다.

조사단의 1차 조사 결과 HSS에서 가입자 전화번호와 가입자식별키(IMSI) 등 4종과 유심 정보 처리에 필요한 SKT 관리 정보 21종이 유출됐다.다만 단말기 고유식별번호는 유출되지 않은 것으로 확인됐다.

서버 침투에는 BPFDoor 계열 악성코드 4종이 사용된 것으로 확인됐다.조사단은 이어 지난 3일 악성 코드 8종을 추가 공개한 바 있다.

조사단은 악성 코드의 발견 장소 및 유입·생성 시점,온카지노주소경로 등을 포렌식 작업으로 확인하고 있다.악성 코드로 인한 피해는 현재까지 보고되지 않은 것으로 알려졌다.