NO.1: 魔獸世界...

NO.2: 마인크래...

NO.3: 마인크래프트 1.21 업데이트

NO.4: 마인크래프트 1.21.4 자바 버전

NO.5: 마크 1.21 업데이트 날짜

NO.6: 마크 1.21 업데이트 내용

NO.7: 마크 1.21.1 자바 버전

NO.8: 마크 1.21.5 업데이트 날짜

NO.9: 마크 1.21.6 업데이트 날짜

NO.10: 와우 디스커버리 룬

NO.11: 와우 디스커버리 시즌2

NO.12: 와우 디스커버리 하는법

NO.13: 와우 클래식 로그

NO.14: 와우인벤

NO.15: 와우헤드

NO.16: 와우헤드 대격변

NO.17: 와우헤드 오리지널

NO.18: 와우헤드 클래식 오리지널

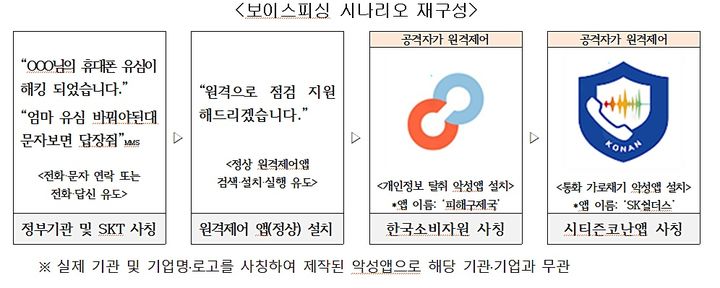

KISA,SKT 해킹 이슈를 악용한 피싱 주의 권고

"정부기관 및 SKT에서는 원격제어앱 설치 요구하지 않아"![[서울=뉴시스] 이지민 기자 = SK텔레콤이 '해킹 사태'로 전 고객 유심 교체를 진행 중인 가운데 8일 서울 시내의 SK텔레콤 대리점에 유심 교체 및 유심보호서비스 안내문이 게시되어 있다.2025.05.08.e](https://imgnews.pstatic.net/image/003/2025/05/08/NISI20250508_0001837142_web_20250508141331_20250508174614435.jpg?type=w860)

[서울=뉴시스]송혜리 기자 = #OOO님의 휴대폰 유심이 해킹 되었습니다

#엄마 유심 바꿔야된대 문자보면 답장줘

#원격으로 점검 지원해드리겠습니다

최근 발생한 SK텔레콤 유심(USIM) 해킹 사고를 악용해 보이스피싱과 스미싱을 시도하는 사례가 발견돼 각별한 주의가 요구된다.

한국인터넷진흥원(KISA)은 8일 보안공지를 통해 'SKT 유심 해킹','악성앱 감염' 등의 문구를 포함한 문자가 유포되고 있으며 이를 통해 사용자를 속여 악성 앱 설치 및 민감정보 탈취를 시도하는 정황이 확인됐다고 밝혔다.

이번 피싱은 정부기관이나 SK텔레콤를 사칭하며 접근해 가짜 고객센터 번호로 전화하도록 유도한 뒤,원격 제어 앱 설치를 요구하는 방식으로 이뤄진다.공격자는 보안 점검,악성 앱 검사,엠닷투 슬롯피해 구제 등의 명목을 내세워 피해자가 공식 앱스토어에서 원격제어 앱을 직접 설치하도록 유도한다.

해당 앱이 설치되면,공격자는 이를 통해 사용자의 스마트폰을 원격으로 조작하며 개인정보,금융정보 등 민감한 정보를 빼내거나 추가 악성 앱을 설치할 수 있다.

KISA는 "정부기관이나 SK텔레콤은 원격제어 앱 설치를 요구하지 않는다"고 강조하며 유사한 메시지를 수신한 경우 링크 클릭이나 앱 설치,전화 연결을 자제하고 즉시 삭제할 것을 당부했다.

스미싱 피해를 막기 위해서는 먼저 문자 수신 시 출처가 불분명한 링크는 클릭하지 말고 즉시 삭제하는 것이 중요하다.의심되는 웹사이트 주소의 경우,실제 정상 사이트와 URL이 일치하는지 반드시 확인해야 한다.

아울러 휴대전화번호,아이디,야구토토 승1패비밀번호 등 개인정보는 반드시 신뢰할 수 있는 사이트에서만 입력해야 하며,인증번호 입력 시에는 모바일 결제로 연계될 수 있으므로 한 번 더 확인이 필요하다.

악성앱 감염 또는 피싱 사이트를 통해 개인정보가 유출된 경우,피해자의 번호가 도용돼 스미싱 문자 발송에 악용될 수 있다.

스미싱 악성앱에 감염되거나 피싱 사이트에 개인정보를 입력한 경우,모바일 소액결제 피해로 이어질 수 있다.피해가 의심될 경우 ▲통신사 고객센터를 통해 모바일 결제 내역을 확인 ▲피해가 확인되면 스미싱 문자 내용을 캡처 ▲통신사 고객센터에 스미싱 피해 신고 및 소액결제 확인서 발급 요청 등의 절차를 따르도록 한다.

마크 1.21.1 자바 버전

슬롯 커뮤 hotfix - 2025년 실시간 업데이트:이 회장은 2022년부터 3년째 직접 호암상 시상식을 챙기고 있다.

슬롯 커뮤 hotfix,정부와 여당을 향해 겨우 한줌이라고 한다"며 "이재명의 민주당, 조국, 통합진보당의 후예들이 뭉친 후진 세력들의 탄핵 본색이 드러난 것"이라고 주장했다.