NO.1: v코어 조각

NO.2: v코어 조각 우선순위

NO.3: 강화 코어 선택 제작

NO.4: 강화코어 25렙 개수

NO.5: 강화코어 선택제작

NO.6: 메이플 v코어 조각

NO.7: 메이플 슬롯강화 순서

NO.8: 메이플 슬롯강화 효율

NO.9: 메이플 코어 계산기

NO.10: 전직업 코어젬스톤 필요개수

KISA 사칭 '피싱메일' 확인

'SKT 해킹 사고' 이용 추정

악성코드 설치·실행 '유도'

KISA는 지난 11일 보안 공지를 통해 악성코드 유포 사례가 확인됐다고 밝혔다.KISA를 사칭한 'KISA알림.pdf.lnk'와 같은 형식의 악성코드 유포 시도가 있었다는 것.

KISA는 "현재 피싱 메일 원문이 확인되지 않았으나 '한국인터넷진흥원의 보안제공 서비스',파워볼실시간분석 더블유놀이터'최근 SKT 침해사고 등' 사회적 이슈의 제목이나 내용으로 전파됐을 것으로 추정된다"고 공지했다.

KISA에 따르면 첨부파일을 가장한 미끼문서 명칭은 'KISA알림.pdf.lnk'로 메일 수신자가 이를 실행하도록 유도하고 있다.사용자가 이 문서를 실행할 경우 PC에 정보유출이 가능한 악성코드가 설치·실행되는 것으로 파악됐다.PC 내 민감한 정보가 외부로 유출될 수 있는 것이다.

KISA는 발송자를 정확히 확인하고 모르는 메일이나 첨부파일을 열람하지 말 것을 주문했다.또 파일 확장자가 표시되도록 설정하고 '.lnk'가 붙은 파일을 실행하지 말아야 한다고 당부했다.

확장자를 확인하기 위해선 작업 표시줄 검색 상자에 '파일 탐색기'를 입력하고 열면 된다.파일 탐색기 창에서 '보기' 탭을 클릭한 다음 '표시/숨기기' 그룹에서 '파일 이름 확장자' 확인란을 선택하면 된다.

KISA는 메일을 통해 연결된 사이트의 경우 일단 의심해야 한다고 안내했다.해당 사이트가 정상 주소와 일치하는지 여부도 반드시 확인하도록 했다.운영체제나 자주 사용하는 문서 프로그램 등에 대해서도 최신 업데이트를 진행하고 바이러스 백신도 업데이트한 다음 수시로 검사해야 한다고 공지했다.

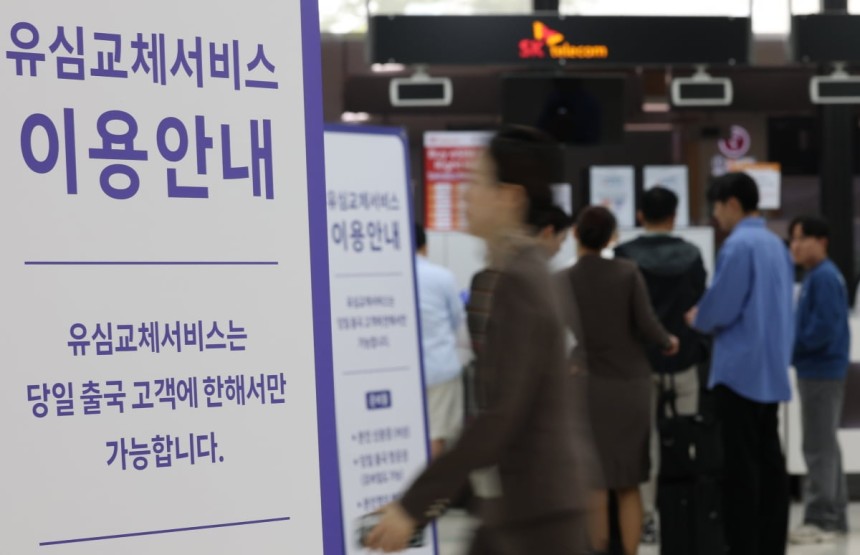

KISA는 지난 8일에도 SK텔레콤 해킹을 악용해 악성 애플리케이션(앱) 설치를 유도하는 보이스피싱 사례가 발견됐다고 밝혔다.정부기관·SK텔레콤을 사칭해 유심 해킹을 이유로 접근한 이후 민감한 정보와 금전을 탈취하려고 시도한 사례가 확인됐다는 것이다.

KISA는 "정부기관 및 금융회사인 경우 전화나 문자 등을 통해 원격제어 앱 설치를 요구하지 않는다"며 "악성 앱 감염·피싱 사이트를 통한 정보 유출이 의심되는 경우 스미싱 문자 재발송을 위해 피해자 번호가 도용될 수 있는 만큼 '번호도용문자차단서비스'를 신청하고 악성 앱에 감염됐던 스마트폰으로 금융서비스를 이용했다면 공인인증서·보안카드 등의 정보를 폐기하고 재발급받아야 한다"고 설명했다.

강화 코어 선택 제작

v코어 슬롯 - 2025년 실시간 업데이트:Otto는 옆에 Xiao Yan에서 친절하게 웃으며 Lin Fei를 잡아 당겨 연금술 연합 안으로 들어갔다.

v코어 슬롯,박 시장은 당시 "보급창을 이전해 엑스포 행사에 활용하고 박람회 이후에는 동천변 친수공간과 국제금융업무 중심지로 조성하겠다"는 청사진을 발표했다.