NO.1: 2ace 포커 나무위키

NO.2: Choi Hye-seon

NO.3: 나오미 홀덤

NO.4: 라드팍 나무위키

NO.5: 라드팍 나오미

NO.6: 박수린 포커 인스타

NO.7: 포커 나오미

NO.8: 포커 신들의 전쟁

NO.9: 포커 신들의 전쟁 다시보기

NO.10: 포커 신들의 전쟁 시즌 4

NO.11: 포커 족보

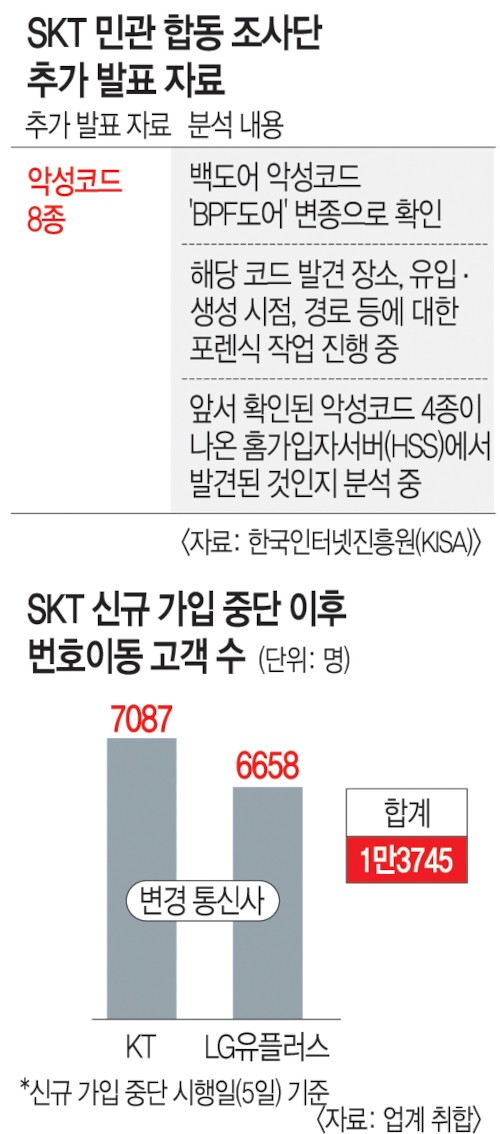

민관조사단 “위치·경로 등 분석 중”

홈가입자서버 아닌 다른 곳서 발견

5일 하루새 1만3745명 번호이동도

SK텔레콤의 대규모 사이버 침해 사고와 관련한 분석 작업이 진전을 보이고 있다.해킹 사건을 조사 중인 민관 합동 조사단은 SK텔레콤 서버에서 8종의 악성코드를 추가로 발견하고,악성코드의 유입 시점과 구체적인 발견 위치 등을 분석 중이다.해당 악성코드가 앞서 확인된 4종의 악성코드와 달리 홈가입자서버(HSS)가 아닌 별도 서버 장치에서 심어져 있었다면 해킹 피해 규모가 더 커질 수도 있다는 분석이 나온다.

6일 한국인터넷진흥원(KISA)의‘해킹 공격에 악용된 악성 코드 위협정보 2차 공유 및 주의 안내’에 따르면 최근 통신사 침해 사고 대응 중 리눅스 시스템을 대상으로 공격 사례가 확인됐다.KISA가 공개한 악성코드 8종은 백도어 악성코드인‘BPF 도어’의 변종으로 알려졌다.BPF는 컴퓨터 네트워크에서 특정 데이터를 골라내는 필터 기술로 최근 해킹에 악용되고 있다.BPF 도어는 해당 필터 기능으로 보안 시스템을 피해 해커와 몰래 통신하는 방법을 사용한다.BPF 도어는 평소에 시스템에 잠복해 있다가 해커가 특별한 신호(매직 패킷)를 보내면 활동을 시작하는데 일반적인 서버 방화벽과 모니터링 시스템으로는 차단이 어렵다.

합동 조사단은 새로 발견한 악성코드의 구체적인 정보에 대해 포렌식 작업을 진행 중이다.구체적으로 악성코드 8종이 기존에 확인된 악성코드와 같이 홈가입자서버에 심어져 있었는지를 집중적으로 들여다보고 있다.SK텔레콤은 지난달 18일 보안관제센터에서 데이터가 빠져나간 흔적을 감지했고,레데리 포커 이기는법이후 과금 분석 장비에서 악성코드가 심어진 사실과 불법 침입 세력이 파일을 삭제한 흔적을 발견했다.이어 다음날 4G 및 5G 가입자가 음성 통화를 이용할 때 단말 인증을 수행하는 홈가입자서버의 데이터 유출 정황을 확인했다.

전문가들은 악성코드 8종이 홈가입자서버가 아닌 또 다른 서버 장치에서 발견됐다면 사내 시스템의 여러 통신망에 또 다른 악성코드가 심어져 있을 가능성이 크다고 분석했다.임종인 고려대학교 정보보호대학원 명예교수는 “해커들이 수많은 시간과 노력을 투입해서 유심정보만 탈취할 가능성은 매우 희박하다”면서 “홈가입자서버 안에는 유심정보 외에 개인정보,f1 24게임위치 정보 등 다양한 정보를 다루는 여러 개의 서버가 존재하는데 악성코드가 곳곳에 존재한다는 건 그만큼 모든 서버가 다 뚫렸다는 것”이라고 말했다.

SK텔레콤 해킹 사고 이후 유심 교체 및 보호 서비스 가입이 원활하게 이뤄지지 않고,개인정보 유출에 관한 2차 피해 우려가 커지면서 가입자 이탈은 계속되고 있다.SK텔레콤이 직영 및 대리점인 전국 2600개 T월드에서 신규 가입 및 번호이동을 받지 않기 시작한 지난 5일 KT로 7087명,LG유플러스로 6658명 등 모두 1만3745명의 가입자가 타 통신사로 이동했다.

라드팍 나무위키

포커 나오미 - 2025년 실시간 업데이트:01점으로 23위에 오르며 5년 만에 '결함 있는 민주주의'에서 '완전한 민주주의' 대열에 합류했다.

포커 나오미,장기간 많은 양의 눈이 이어지는 만큼 눈으로 인한 피해가 없도록 유의하시기 바랍니다.